Praktyczne kroki w zarządzaniu ryzykiem w obliczu bezpośredniej konfrontacji z Rosją

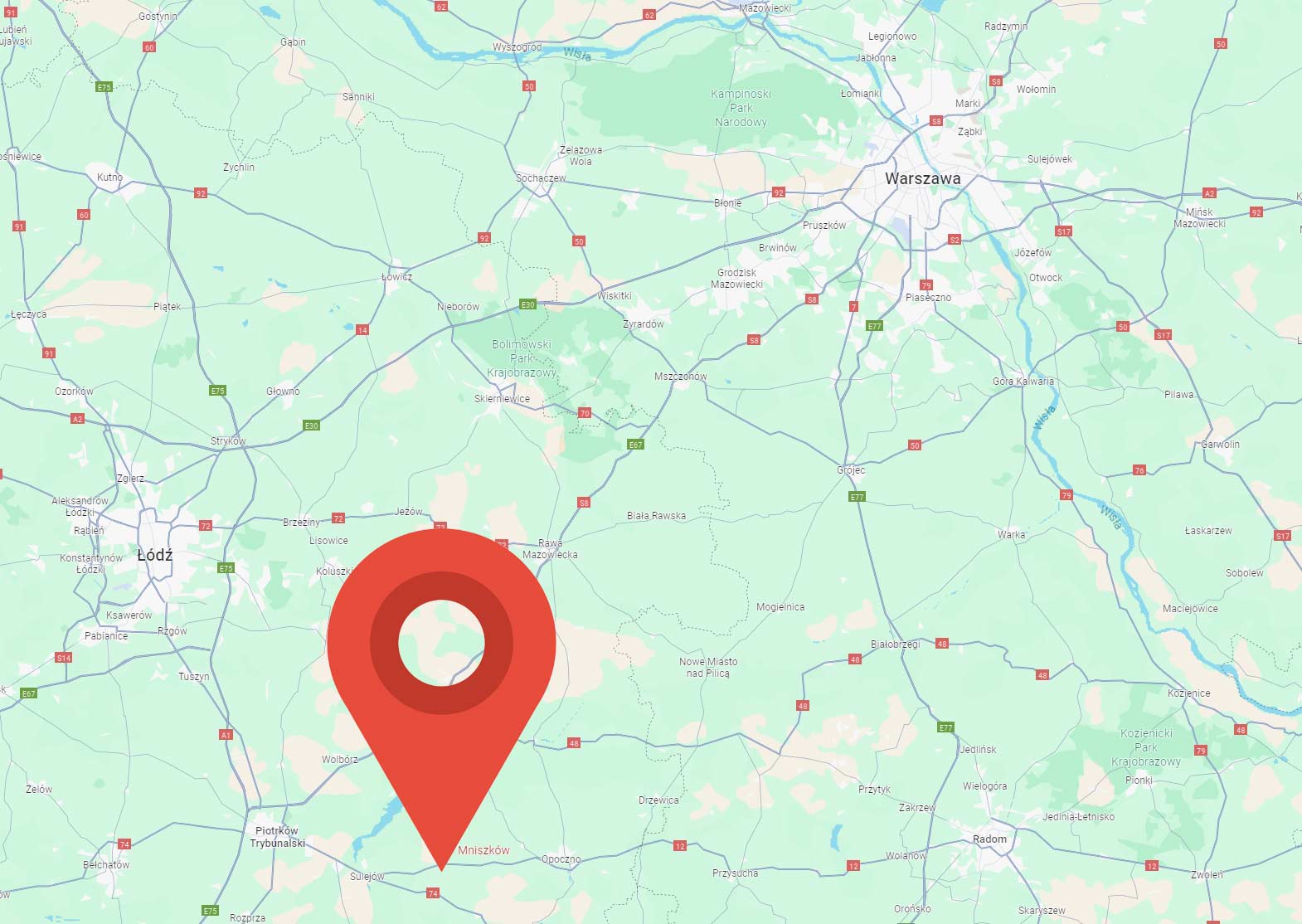

Zestrzelenie rosyjskich dronów nad Polską stanowi pierwszą bezpośrednią konfrontację z rosyjskimi środkami bojowymi na terytorium Rzeczypospolitej. Fakt, że jeden z tych obiektów został znaleziony w Mniszkowie (woj. łódzkie), daleko od granicy ukraińskiej, jest mocnym sygnałem. Świadczy to o tym, że potencjalne zagrożenie może dotknąć niemal całe terytorium Polski.

Tę sytuację należy potraktować jako oficjalne ostrzeżenie i impuls do wdrożenia kroków właściwych dla pierwszej fazy akcji awaryjnej w każdym przedsiębiorstwie.

Po 20 latach pracy w zarządzaniu ryzykiem i budowaniu planów awaryjnych widziałam różne kryzysy, ale obecna sytuacja geopolityczna wymaga szczególnej uwagi. Doświadczenie pokazuje, że firmy posiadające sprawdzone procedury zarządzania incydentami i regularnie je testujące radzą sobie w kryzysie znacznie lepiej. Jeśli takie procedury nie istnieją, to właśnie teraz jest najlepszy moment, aby je opracować w oparciu o sprawdzone praktyki.

Po ponad 20 latach pracy w zarządzaniu ryzykiem i budowaniu planów awaryjnych widziałam różne kryzysy, ale obecna sytuacja geopolityczna wymaga szczególnej uwagi. Doświadczenie pokazuje, że firmy posiadające sprawdzone procedury zarządzania incydentami i regularnie je testujące radzą sobie w kryzysie znacznie lepiej. Jeśli takie procedury nie istnieją, to właśnie teraz jest najlepszy moment, aby je opracować w oparciu o sprawdzone praktyki.

Pierwsza faza akcji awaryjnej – co to oznacza w praktyce

Zgodnie z dobrymi praktykami zarządzania incydentami pierwsza faza akcji awaryjnej po otrzymaniu ostrzeżenia zawsze obejmuje systematyczny przegląd dostępnych zasobów i przypomnienie procedur. To moment na spokojne sprawdzenie wszystkich systemów, zanim będziemy ich rzeczywiście potrzebować.

1. Kluczowe kroki pierwszej fazy:

- Przegląd i test wszystkich dostępnych zasobów awaryjnych

- Weryfikacja informacji kontaktowych

- Test środków komunikacji

- Przypomnienie procedur wszystkim pracownikom

- Przeprowadzenie szkoleń lub briefingów zespołu

- Uruchomienie stałego monitorowania bieżącej sytuacji i poziomu zagrożenia

- Przegląd istniejących procedur

- Sprawdzenie procedur ochrony przed dezinformacją

2. Lista kontrolna procedur do przeglądu:

- Weryfikacja informacji kontaktowych (wewnętrznych i zewnętrznych)

- Procedury powiadamiania i eskalacji informacji

- Procedury komunikacji kryzysowej z pracownikami, dostawcami, organami administracji państwowej i służbami ratowniczymi.

- Plany ewakuacji z obiektów firmowych

- Procedury zabezpieczania danych i dokumentów

- Instrukcje współpracy z lokalnymi służbami

- Procedury weryfikacji informacji z oficjalnych źródeł

- Instrukcje postępowania przy ograniczeniu dostępu do obiektów

- Procedury planu ciągłości działania (PCD, BCP)

- Procedury odtwarzania infrastruktury (DRP)

W sytuacji kryzysowej najważniejsza jest szybka i skuteczna komunikacja. Lata doświadczenia nauczyły mnie, że najczęstszą przyczyną problemów w kryzysie jest brak niezbędnych informacji lub opóźnienia w ich przepływie.

3. Checklista kontaktów do weryfikacji:

- Numery telefonów do wszystkich kluczowych pracowników (w tym prywatne, pamiętaj o przepisach RODO!)

- Kontakty awaryjne do rodzin pracowników (jeśli to możliwe i jeśli otrzymaliście je zgodnie z RODO)

- Dane kontaktowe do głównych dostawców i klientów

- Kontakty do lokalnych służb ratunkowych i urzędów

- Numery do regionalnych centrów zarządzania kryzysowego

- Kontakty do firm świadczących usługi krytyczne (IT, ochrona, transport, sprzątanie i utylizacja odpadów – gdyby konieczne było oczyszczenie terenu po incydencie)

Ważne numery:

- Numer alarmowy: 112 (ale pamiętaj też o numerach poszczególnych służb (999, 998, 997)

- CERT Polska (incydenty cybernetyczne): cert.pl

Komunikacja z pracownikami

Działania do przeprowadzenia w ciągu 24-48 godzin:

- Test grupowych SMS-ów lub komunikatorów firmowych

- Sprawdzenie, czy wszyscy pracownicy odbierają komunikaty

- Test alternatywnych kanałów komunikacji (e-mail, aplikacje, radio)

- Przygotowanie i test szablonów komunikatów kryzysowych

- Ustalenie, kto ma uprawnienia do wydawania komunikatów

- Test procedur informowania o zmianach w organizacji pracy

Komunikacja zewnętrzna

Lista testów do wykonania:

- Sprawdzenie kontaktów z kluczowymi dostawcami

- Test komunikacji z najważniejszymi klientami

- Weryfikacja kanałów komunikacji z bankami i ubezpieczycielami

- Sprawdzenie procedur informowania mediów

- Test komunikacji z lokalnymi władzami i służbami

- Ochrona przed dezinformacją

Podczas kryzysów geopolitycznych dezinformacja staje się jednym z zagrożeń także dla biznesu. Błędne informacje mogą prowadzić do kosztownych decyzji biznesowych i mieć negatywny wpływ na wizerunek firmy, jeśli okaże się, że nie weryfikujemy autentyczności źródeł.

4. Wiarygodne źródła informacji

Na podstawie doświadczenia zalecam korzystanie wyłącznie ze sprawdzonych źródeł informacji.

Oficjalne kanały informacji:

- gov.pl - główny portal rządowy

- Ministerstwo Obrony Narodowej: gov.pl/web/obrona-narodowa

- Ministerstwo Spraw Wewnętrznych: gov.pl/web/mswia

- Rządowe Centrum Bezpieczeństwa: gov.pl/web/rcb

- Sztab Generalny Wojska Polskiego: sgwp.wp.mil.pl

- Wojewódzkie centra zarządzania kryzysowego

- Oficjalne komunikaty służb ratunkowych

- Branżowe organizacje i stowarzyszenia

Oficjalne profile w mediach społecznościowych

X:

- RCB: @RCB_RP

- MON: @MON_GOV_PL

- MSWiA: @MSWiA_GOV_PL

- Wojsko Polskie: @wojsko_polskie

Facebook:

- RCB: facebook.com/rzadowecentrumbezpieczenstwa

- MON: facebook.com/MinisterstwoObrony

- MSWiA: facebook.com/MSWiARP

- Wojsko Polskie: facebook.com/p/Wojsko-Polskie-100069126883048

Instagram:

- RCB: @rcbgovpl

- MON: @mon_gov_pl

- MSWiA: @mswia_gov_pl

- Wojsko Polskie: @polish_army

5. Rozpoznawanie dezinformacji

Na podstawie analizy poprzednich kryzysów, oto najczęstsze oznaki dezinformacji:

Czerwone flagi dezinformacji:

- Informacje bez podania konkretnych źródeł

- Treści wzbudzające panikę lub skrajne emocje

- Komunikaty "rzekomo rządowe" w mediach społecznościowych

- Porady działania sprzeczne z oficjalnymi zaleceniami

- Informacje o "pilnych ewakuacjach" niepotwierdzone przez władze

- Fałszywe alarmy o zagrożeniach lokalnych

Procedury weryfikacji informacji

Kroki do wdrożenia w firmie:

- Ustalenie, kto w firmie odpowiada za weryfikację informacji

- Procedura sprawdzania wiadomości w co najmniej dwóch oficjalnych źródłach

- Zakaz przekazywania niepotwierdzonych informacji pracownikom

- Instrukcja zgłaszania podejrzanych treści do odpowiednich służb

- Szkolenie kluczowych pracowników w rozpoznawaniu dezinformacji

6. Cyberbezpieczeństwo w konfrontacji z Rosją

Incydent z dronami to sygnał do nasilenia ataków cybernetycznych. W mojej praktyce obserwuję, że incydenty geopolityczne zawsze wiążą się ze wzrostem aktywności grup hakerskich.

Natychmiastowe działania obronne

Lista kontrolna do wykonania w ciągu 24 godzin:

- Aktualizacja wszystkich systemów, szczególnie bezpieczeństwa

- Zmiana haseł administratorskich

- Sprawdzenie i test kopii zapasowych danych

- Przegląd logów systemowych pod kątem nietypowej aktywności

- Weryfikacja, kto ma dostęp do systemów krytycznych

- Wyłączenie niepotrzebnych usług sieciowych

- Wzmożony monitoring ruchu sieciowego

Edukacja zespołu IT

Zespoły IT w firmach wymagają w obecnej sytuacji szczególnych kompetencji w zakresie rozpoznawania zagrożeń cybernetycznych.

Tematy do omówienia z zespołem IT:

- Rozpoznawanie ataków phishingowych związanych z sytuacją geopolityczną

- Procedury reagowania na podejrzaną aktywność w systemach

- Zasady zgłaszania incydentów do CERT Polska

- Wzmożona ostrożność przy aktualizacjach oprogramowania

- Procedury izolacji systemów w przypadku wykrycia zagrożenia

Edukacja wszystkich pracowników

Lista tematów do natychmiastowego omówienia:

- Ostrożność z załącznikami i linkami w e-mailach

- Zgłaszanie podejrzanych wiadomości do IT

- Bezpieczne używanie VPN przy pracy zdalnej

- Zakaz publikowania informacji o firmie w mediach społecznościowych

- Natychmiastowe zgłaszanie utraty urządzeń firmowych

- Procedury zabezpieczania danych na urządzeniach prywatnych używanych do pracy

7. Szkolenia i briefingi

Z mojego doświadczenia wynika, że edukacja zespołu w kontekście nowej sytuacji bezpieczeństwa jest kluczowa dla skuteczności całego systemu zarządzania kryzysowego.

Briefing dla kierownictwa

Do przeprowadzenia w ciągu 48 godzin

Agenda spotkania kierowniczego:

- Ocena wpływu sytuacji geopolitycznej na działalność firmy

- Przegląd procedur podejmowania decyzji w sytuacjach kryzysowych

- Ustalenie ról i odpowiedzialności w zespole zarządzającym

- Określenie kryteriów uruchamiania kolejnych faz procedur awaryjnych

- Ustalenie harmonogramu regularnych spotkań monitorujących sytuację

Szkolenie dla wszystkich pracowników

Tematy do omówienia z zespołem:

- Podstawowe informacje o aktualnej sytuacji bezpieczeństwa

- Przypomnienie procedur ewakuacji z budynków

- Instrukcje postępowania przy alarmach

- Zasady weryfikacji informacji i ochrony przed dezinformacją

- Podstawy cyberbezpieczeństwa w warunkach podwyższonego ryzyka

- Procedury kontaktu z rodziną w sytuacjach kryzysowych

8. Współpraca z lokalnymi służbami

Każdy plan awaryjny powinien zawsze obejmować kwestie dotyczące współpracy z lokalnymi służbami i władzami.

Kontakt z lokalnymi władzami

Działania do podjęcia w najbliższych dniach:

- Kontakt z lokalnym centrum zarządzania kryzysowego

- Zapoznanie się z lokalnymi planami ewakuacji

- Ustalenie procedur współpracy z lokalnymi służbami ratowniczymi

- Sprawdzenie czy firma jest uwzględniona w lokalnych planach bezpieczeństwa

- Rozważenie udziału w lokalnych ćwiczeniach bezpieczeństwa

Współpraca z innymi firmami

Możliwości współpracy w zakresie bezpieczeństwa:

- Wymiana informacji o zagrożeniach z firmami z branży

- Wspólne inwestycje w systemy bezpieczeństwa

- Wzajemne wsparcie w sytuacjach kryzysowych

- Dzielenie się zasobami w przypadku ograniczeń dostępu

- Wspólne szkolenie zespołów

9. Monitoring sytuacji

Na podstawie mojego doświadczenia w zarządzaniu kryzysowym, skuteczny system monitorowania sytuacji to podstawa skutecznego reagowania, niemniej jest to aspekt często pomijany lub traktowany po macoszemu. Teraz na pewno jest właściwy moment, aby ten obszar zweryfikować i w razie potrzeby uzupełnić.

System wczesnego ostrzegania

Elementy do wdrożenia:

- Wyznaczenie osoby odpowiedzialnej za monitoring sytuacji

- Ustalenie harmonogramu przeglądów sytuacji (np. co 12 godzin)

- Lista źródeł do regularnego monitorowania

- Kryteria uruchamiania kolejnych faz procedur kryzysowych

- Procedury informowania kierownictwa o zmianach sytuacji

10. Dokumentacja działań

Co należy dokumentować:

- Wszystkie podjęte działania prewencyjne

- Wyniki testów systemów i procedur

- Zidentyfikowane luki w procedurach i plany ich eliminacji

- Harmonogram planowanych szkoleń i ćwiczeń

- Kontakty i ustalenia ze służbami i władzami lokalnymi

11. Systematyczne działanie buduje spokój

Obecna sytuacja to sygnał, że musimy być gotowi na eskalację. Skuteczne zarządzanie kryzysem to proces długoterminowy, a nie jednorazowa akcja. Systematyczne wdrażanie powyższych działań w ciągu najbliższych dni pozwoli firmie osiągnąć stan gotowości operacyjnej.

Pamiętaj - działaj metodycznie, dokumentuj kluczowe kroki i regularnie sprawdzaj skuteczność wdrożonych rozwiązań. W sytuacjach kryzysowych ważna jest techniczna gotowość oraz psychologiczne przygotowanie zespołu. Spokojne i systematyczne podejście do przygotowań buduje zaufanie i zmniejsza stres w zespole, co jest równie cennym zasobem, co sprawne systemy IT.

Jeśli potrzebujesz pomocy w tych działaniach – napisz do nas zapytania@davidson.pl lub umów się ze mną na spotkanie

-

.svg)